Моя цифровая оборона Как российское государство готовится защищаться на кибервойне. Репортаж Даниила Туровского

Мы говорим как есть не только про политику. Скачайте приложение.

Сюжет о российских хакерах, которые якобы взломали почту американских демократических политиков, пытаясь повлиять на итог президентских выборов в США, развивается уже год. «Медуза» подробно писала о том, как устроены российские кибервойска, — однако в цифровых конфликтах, как и в реальных, важна не только атака, но и оборона. Спецкор «Медузы» Даниил Туровский поговорил с несколькими десятками специалистов по кибербезопасности, изучил документы и отчеты — и рассказал о том, каких киберугроз боится российское государство и как оно намерено с ними бороться.

Кирилл (имя изменено по его просьбе) заинтересовался взломами сайтов в 13 лет — в начале 2000-х у него был слабый компьютер, на котором невозможно было играть в игры, а заняться чем-нибудь хотелось. Один из его одноклассников начал делать сайты, на уроках в школе он подсовывал другу нарисованный в тетради дизайн, а Кирилл на бумаге писал код. «Такие ограничения способствовали изобретательности, и у меня довольно быстро возник интерес, как такие сайты ломать», — вспоминает программист.

Вместе они начали взламывать сайты школьников. Вскоре у приятеля появились другие интересы, а Кирилл зарегистрировался на «Античате» — форуме, где обсуждались компьютерные уязвимости, взломы и новости информационной безопасности. На форуме было несколько уровней доступа; попасть на следующий можно было, написав статью и доказав свои познания в программировании. Поднимаясь вверх в иерархии «Античата», Кирилл познакомился с другими молодыми хакерами. Несколько лет спустя многие из них станут лучшими в России специалистами по кибербезопасности; другие начнут зарабатывать нелегальными взломами — а некоторые даже получат тюремные сроки в США.

Кирилла криминальная карьера не привлекала. «Мне лень было заниматься чем-то действительно нелегальным и денежным, потому что трудно было в себе параноика воспитать. Это ведь постоянный стресс, нужно всегда быть осторожным, — вспоминает он. — При этом мне хотелось ломать». Он искал дыры в других хакерских площадках, а в 2010-м нашел себе постоянную работу — именно в тот момент российские компании по информационной безопасности начали массово нанимать «пентестеров»: людей, которые по заказу атакуют компьютерные системы клиента, тестируя их безопасность (слово образовано от английского penetration testing — испытание на проникновение). В конце концов он оказался в крупной компании, которая во многом жила за счет контрактов со спецслужбами. По заданию начальства он взламывал банки, финансовые учреждения, платежные системы и промышленные предприятия. Все это давалось ему без особого труда — зачастую хватало просто фишинговых писем.

Весной 2012 года ему дали очередное задание: взломать одно из главных российских информационных агентств. Заказчики требовали постараться — они боялись, что перед инаугурацией Владимира Путина злоумышленники «разместят на сайте бяку про Владимира Владимировича». Кирилл легко взломал издание — по его словам, никакой защиты от атак у него толком и не было: «Это была масса кода, написанная в начале 2000-х». Как обычно, он написал отчет о взломе и передал его руководству.

Через год хакер из праздного интереса решил проверить, как агентство защитилось от дальнейших взломов. Все найденные им дыры в безопасности остались на месте.

Угрозы

Америка против России

В последние два года российских хакеров, работающих на министерство обороны и спецслужбы, обвиняли в атаках на Демократическую партию США, Всемирное антидопинговое агентство, эстонские, литовские, турецкие государственные сайты, а также украинские электростанции и другую критическую инфраструктуру соседней страны («Медуза» подробно рассказывала, как устроены российские кибервойска).

Судя по заявлениям официальных лиц и новым законопроектам, Россия и правда готовится к кибервойне — и собирается не только нападать, но и защищаться. До последнего времени государство практически не вело речи о необходимости оборонять государственные сайты и критическую инфраструктуру — атомные станции, военные заводы, системы снабжения и прочие объекты, успешные атаки на которые могут вызвать экологическую или финансовую катастрофу и привести к человеческим жертвам. Теперь отношение изменилось — вероятнее всего, из-за постоянных новостей о хакерских проникновениях на жизненно важные объекты (например, на американскую АЭС), развития кибершпионажа, роста киберугроз со стороны террористических организаций. «Думаю, документ о неприменении кибероружия скоро подпишут, — говорит собеседник „Медузы“, связанный с защитой государственной критической инфраструктуры. — Но только после того, как произойдет какая-нибудь по-настоящему большая катастрофа».

По словам источника «Медузы», занимающегося информационной безопасностью критической инфраструктуры, на стратегически важных российских объектах часто находят «лишнее». «Обсуждаем с людьми оттуда, что у них проблема, но они не признают, что у них может пойти что-то не так. Говорят — ну это просто вирус с целью кражи денег. Но ведь он оказался в закрытой инфраструктуре! И им повезло, что вирус с другим функционалом. А если бы у него была другая задача?»

На самом деле кибероружие против России применяется регулярно — однако, по словам собеседников «Медузы», чаще всего о таких атаках становится известно узкому кругу специалистов; до широкой публики эту информацию стараются не доводить.

Тем не менее правоохранители и аффилированные с ними компании время от времени рассказывают о кибератаках на российское государство. Например, в 2013 году против России было применено кибероружие Sputnik (узнать об этом можно из исследования научно-производственного объединения «Эшелон», которое занимается сертификацией иностранного программного оборудования для министерства обороны). Программа занималась кибершпионажем — собирала информацию о деятельности военных ведомств, институтов, дипломатических организаций, используя уязвимости «нулевого дня» в приложениях Word, Excel и Outlook для Windows. Отследить, куда стекались украденные сведения, не удалось: пункт назначения скрывала цепочка прокси-серверов. Сотрудники «Эшелона» поясняли, что украденные сведения могли быть интересны геополитическим врагам России, и заключали: «Кибервойны как форма проявления межгосударственного противостояния вошли в активную фазу».

В июле 2016 года ФСБ сообщила об обнаружении троянов в информационной инфраструктуре правительственных, научных и оборонных учреждений страны (всего — около двух десятков предприятий). Ведомство указывало, что атака была тщательно спланирована и осуществлялась на высоком профессиональном уровне. Под каждое предприятие писался свой эксплойт, жертв заражали с помощью фишинга. После заражения программа подгружала необходимые модули, которые позволяли дистанционно включать веб-камеры и микрофоны, перехватывать сетевой трафик, сохранять данные о том, что пользователи набирали на клавиатуре. В парламентском комитете по безопасности тогда заявили, что подобный кибершпионаж «выгоден прежде всего американцам».

Сейчас, чтобы защитить свое общение в интернете, российские чиновники используют закрытую государственную сеть RSNet. У каждого сотрудника есть защищенная рабочая почта, на которую можно зайти только с определенного IP и с определенного компьютера, но далеко не все соблюдают необходимые предписания — особенно если речь идет о высших эшелонах власти. «Не придет же фэсэошник к Дворковичу и не скажет: ну-ка, давай-ка выключай», — объяснял «Медузе» Льюис, лидер хакерской группировки «Шалтай-Болтай», которая взламывала переписку российских политиков (обычно — ту, которую они вели через общедоступные почтовые сервисы или через мессенджеры). Постепенно государство начинает задумываться и о защите телефонных разговоров: один из НИИ, работающих на российские спецслужбы, в 2017 году выпустил «криптотелефон», позволяющий шифровать звонки.

23 июня 2017-го газета The Washington Post рассказала, что Барак Обама, когда еще был президентом США, поручил Агентству национальной безопасности разработать кибероружие против России в качестве ответа на предположительное вмешательство в американские выборы. Спецоперация предполагала внедрение в российскую электронную инфраструктуру «имплантов», которые в нужный момент смогут вывести ее из строя; журналисты назвали их «цифровым аналогом бомб». Америка не первый год использует эту технологию — бывший директор АНБ и ЦРУ Майкл Хайден говорил, что США установили в 2010-х «импланты» на десятки тысяч компьютеров по всему миру, «которые можно использовать, когда будет необходимо».

Хакеры уничтожают бомбы

Специалисты по информационной безопасности годами предупреждали, что хакеры смогут найти способ нанести настоящий физический урон критически важным объектам. В 2009 году это случилось — когда против Ирана применили Stuxnet, кибероружие, разработанное специально для того, чтобы помешать ядерной программе исламской республики. Как писал журналист The New York Times Дэвид Сэнгер, целью создания Stuxnet было мирное решение возможной проблемы — США опасались, что Израиль начнет бомбардировки Ирана и его ядерных объектов.

Источники указывали, что Stuxnet создали спецслужбы сразу нескольких государств: ЦРУ, АНБ и кибернетическое командование США, Центр правительственной связи Великобритании, спецподразделение радиоэлектронной разведки израильского МОССАДа. Чтобы осуществить свои планы, спецслужбы сначала атаковали пять иранских компаний, связанных с заводом. После этого Stuxnet попал на флеш-накопители сотрудников; после этого, видимо, сотрудники, сами того не зная, заразили защищенную сеть завода, не подключенную к интернету. Когда Stuxnet, спроектированный специально под систему управления предприятиями, связанными с ядерной энергетикой, попал в систему завода по обогащению урана в Натанзе, он уничтожил более четверти всех его центрифуг, докачав к программному обеспечению дополнительный вредоносный код, который изменил поведение устройств.

Центрифуги приводились в движение электромотором и вращались со скоростью 1000 оборотов в секунду. Stuxnet увеличивал эту скорость до 1400 оборотов, а потом резко сбрасывал — в результате центрифуги разрушались. При этом инженеры завода, находящиеся в соседнем помещении, видели на своих экранах, что все процессы в норме. Они долгое время не понимали, в чем причина аварий; некоторых из них уволили, подозревая в нарушении правил эксплуатации.

После атаки Stuxnet продолжил распространяться в других странах: в 2010 году он заразил около 100 тысяч компьютеров по всему миру, в том числе проник в систему одной из российских атомных станций. Как и иранские заводы, АЭС не подключены к интернету — и заражение одной из станций могло свидетельствовать о серьезных проблемах с их безопасностью.

С тех пор появились новые виды кибероружия, действующие похожими способами. Так, в 2016 году эксперты компании ESET сообщили о появлении программы Industroyer, цель которой — вмешиваться в критические процессы в системах управления энергокомпаний: с ее помощью хакеры могли управлять выключателями на подстанциях. «Cпособность Industroyer влиять на работу промышленного оборудования делает ее наиболее опасной угрозой со времен Stuxnet», — заявляли в компании. Эксперты предполагают, что Industroyer могла быть причиной сбоя электроснабжения в Киеве в декабре 2016 года. Тогда свет пропал в четырех районах города.

Украину хакеры вообще атакуют последние три года — им удавалось отключать электричество в целых регионах; они проникали в системы транспорта, на военные объекты и в финансовые организации, парализуя их работу. «Вы не найдете места на Украине, на которое бы не нападали», — говорил представитель НАТО Кеннет Гирс, занимающийся кибербезопасностью.

Программный терроризм

«Россия из-за участия в военных операциях на Ближнем Востоке сильно раздражает террористов, — заявил на конференции по безопасности 30 июня 2017 года Илья Сачков из компании Group-IB, занимающейся информационной безопасностью. — Мы, к сожалению, уже в этом году столкнемся с успешной атакой на критически важную инфраструктуру».

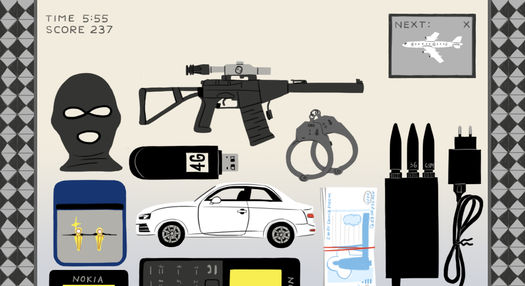

Через год после того, как лидер «Исламского государства» провозгласил создание «халифата» на территории Сирии и Ирака, внешняя пропаганда группировки сильно изменилась: вместо постов и видео, в которых новобранцев агитировали воевать на стороне ИГ, начали появляться материалы с призывами помочь в строительстве нового государства, которому требовались врачи, учителя, журналисты, программисты. Примерно в это же время в ИГ появилось хакерское подразделение (ISIS Hacking Division, или «Киберхалифат»). Его организовал переехавший из британского Бирмингема хакер Трик (TriCk).

У Трика к тому времени был большой опыт: свой первый взлом он совершил в 11 лет, чтобы отомстить сопернику по онлайн-игре, а в 15 собрал хакерскую группировку Team Poison. Целью ее было не зарабатывание денег, но политическая борьба: Трик считал необходимым бороться за права палестинцев и жителей Кашмира — и в рамках этой борьбы вместе с товарищами атаковал произраильские и американские медиа и соцсети, например размещая собственные лозунги и предупреждения на главных страницах идеологически враждебных сайтов.

Team Poison нападала на сайты НАТО, министерства обороны Великобритании, аккаунт Марка Цукерберга в фейсбуке. В 2012 году после взлома почты помощника бывшего премьер-министра Великобритании Тони Блэра Трика нашли и арестовали — хакером оказался Джунейд Хуссейн, сын пакистанских эмигрантов. Проведя полгода в английской тюрьме, Трик уехал в столицу ИГ Ракку, где взял себе имя Абу Хуссейн аль-Британи и стал главным хакером группировки.

В этом качестве он продолжал делать то, что умел лучше всего, — взламывал американские сайты и соцсети. Например, в январе 2015 года Хуссейн разместил в твиттере американского центрального военного командования пост «Солдаты США, мы идем, берегитесь». Хакер раскрывал личности и адреса американских военных в США, призывая сторонников найти их и убить. Летом 2015 года Трик раскрыл личности двух активистов, борющихся с пропагандой ИГ в интернете; их казнили. В начале августа 2015-го 21-летний Хуссейн оказался на третьем месте в списке Пентагона на уничтожение — после лидера «халифата» Абу-Бакра Аль-Багдади и палача ИГ, называвшего себя Джихадистом Джоном.

Через несколько дней после этого агент под прикрытием связался с хакером в защищенном мессенджере Surespot (Трик публиковал свои контакты в твиттере, чтобы с ним могли переписываться единомышленники). Во время разговора он скинул Хуссейну ссылку на страницу, с которой в телефон хакера загрузился вирус. После этого его смогли отследить — и дрон сбросил на Хуссейна бомбу. Агент под прикрытием оказался хакером Shm00p, после смерти Трика он написал: «Я, *****, виновен, мне жаль, я играл в игру, в которую не должен был [играть]». Он утверждал, что помог спецслужбам из-за того, что те угрожали его семье, и говорил, что его обманули. «Я помог вам его УБИТЬ. Как вы думаете — удается мне теперь поспать ночью? — писал Shm00p. — Он был террористом и животным, но я чувствую, что меня предали».

Несмотря на смерть Хуссейна, специалисты по информбезопасности вскоре стали замечать на подпольных форумах по всему миру рост интереса террористических группировок к хакерским атакам — в особенности на критическую инфраструктуру. Об этом рассказывает собеседник «Медузы», исследующий площадки общения хакеров; эту информацию подтверждает один из отчетов Group-IB. По его словам, пользователи, выходящие с сирийских IP, предлагают специалистам по кибербезопасности работу и интересуются методами кибервойны. Сообщения на форумах они пишут в основном через Google Translate. Кроме того, террористов интересуют способы проникнуть в системы оборонных предприятий — чтобы украсть секретные разработки. Как рассказывал The New York Times Magazine, уже многие годы различные группировки ищут красную ртуть — выдуманную военную разработку СССР, которую якобы можно использовать для создания оружия массового поражения.

По словам собеседника «Медузы», «если игиловцы на самом деле поймут, где покупать уязвимости нулевого дня, то начнут происходить не самые хорошие события». «Человечество борется с терроризмом с XIX века, — объясняет специалист по информационной безопасности Илья Сачков. — Наука о защите киберпространства появилась более-менее около 20 лет назад, но серьезно с терроризмом в интернете мы никогда не встречались. Только с точечными атаками — как на Украине».

Закон

Успех Stuxnet в борьбе с иранской ядерной программой не остался незамеченным в России. В январе 2013 года Владимир Путин поручил ФСБ создать государственную систему обнаружения, предупреждения и ликвидации последствий компьютерных атак (ГосСОПКА). Идея заключалась в том, чтобы «накрыть» все государственные информационные ресурсы колпаком единой системы с постоянным мониторингом всего периметра. К этой системе решили подключить все ресурсы и объекты критической инфраструктуры, чтобы они обменивались информацией об атаках с главным центром — он должен был определять, как устроена атака, и направлять рекомендации о безопасности другим участникам ГосСОПКА.

Концепцию системы утверждали два года. В 2015 году ФСБ опубликовала выписку из нее. Там указывалось, что ГосСОПКА будет разделена на центры реагирования в разных регионах и ведомствах — и что при ФСБ будет создан Национальный координационный центр по компьютерным инцидентам (Gov-CERT), который займется обороной критической инфраструктуры. Возглавил Gov-CERT сотрудник ФСБ Алексей Новиков; по его словам, к ноябрю 2016-го к системе были подключены десять госорганов, ведомственные центры реагирования уже запустили Центробанк и «Ростех».

Новиков объяснял, что сейчас спецслужбы выстраивают обмен информацией об инцидентах между госорганами. По его словам, в системе будет предусмотрен специальный режим, в котором сообщение об инциденте можно будет отправить в центр вместе с «запросом на оказание содействия». Такие сообщения будут иметь высший приоритет, дежурная смена Национального координационного центра по компьютерным инцидентам их сразу увидит и начнет действовать: например, привлекать провайдеров к фильтрации вредоносного трафика или пытаться прекратить функционирование бот-сетей. Чиновник утверждает, что еще в 2014 году во время Олимпиады в Сочи ФСБ удалось вывести из строя несколько центров управления бот-сетями.

Кроме того, ФСБ требует, чтобы госслужащие внимательнее относились к электронным письмам. «Одна из госкорпораций получила несколько [подозрительных] писем, сотрудники службы безопасности переслали их нам на исследование, — рассказывал Новиков на Уральском форуме по информационной безопасности в феврале 2017 года. — Мы провели экспресс-анализ и обнаружили известное семейство APT. Мы смогли установить, откуда были отправлены письма. Оказалось, что они ушли еще на 10 объектов, но мы смогли предотвратить атаку».

В ближайшее время в России будет окончательно принят законопроект о безопасности критической информационной инфраструктуры, который обяжет все объекты обмениваться данными с ГосСОПКА. Его в декабре 2016 года внес в парламент премьер Дмитрий Медведев. Документ не только предполагает создание специального реестра для компьютерных систем, использующихся на критически важных объектах, но и предусматривается новая уголовная статья за атаки на критическую информационную инфраструктуру. Максимальное наказание по ней составит 10 лет тюрьмы, причем получить его могут не только хакеры, но и те госслужащие, из-за попустительства которых произошла утечка или атака.

По мнению ФСБ, курирующей законопроект, если быстро не предпринять шаги по защите инфраструктуры, террористы и иностранные спецслужбы будут угрожать стабильности страны — Россия «поставлена в прямую зависимость от безопасности функционирования информационно-телекоммуникационных сетей и информационных систем». «При развитии событий по наихудшему сценарию компьютерная атака способна полностью парализовать критическую информационную инфраструктуру государства и вызвать социальную, финансовую и (или) экологическую катастрофу», — говорится в пояснительной записке ФСБ к законопроекту. В качестве примеров возможных сценариев атак в документе упоминается Stuxnet и «паралич работы нескольких крупных финансовых учреждений Южной Кореи в марте 2013 года».

От ФСБ законопроект и критическую безопасность инфраструктуры курирует заместитель директора ведомства Дмитрий Шальков. В январе 2017-го он заявил, что за прошлый год из-за рубежа российские информационные ресурсы атаковали 70 миллионов раз (Владимир Путин называл эту же цифру, говоря о 2015 годе). «Российская инфраструктура постоянно подвергается хакерским атакам. В ноябре 2016 года совершалась массированная атака на финансовый сектор страны. Объектами стали Сбербанк, Альфа-банк, Банк Москвы и другие. Атаки были нейтрализованы специалистами по информационной безопасности ФСБ. Количество атак на официальные ресурсы России неуклонно растет», — объяснял Шальков, представляя законопроект в Госдуме.

В первом чтении его приняли 27 января 2017 года — однако второе чтение многократно откладывалось. 23 июня глава ФСБ Александр Бортников попросил депутатов ускорить принятие законопроектов о критической инфраструктуре; через две недели, 7 июля 2017-го, документ прошел второе чтение, а вместе с ним приняли поправку к закону о гостайне — к таким сведениям добавились меры обеспечения безопасности критической информационной инфраструктуры и ее защищенности от кибератак. Третье чтение успешно прошло 12 июля; если документ рассмотрят в Совете Федерации до летних каникул чиновников, он вступит в силу с 1 января 2018 года. Депутат Сергей Есяков предлагал перенести эту дату на 2019-й — но его поправку отклонили из-за «сложившихся условий необходимости укрепления информационной безопасности государства».

Защитники

Русский Palantir

В конце мая 2017 года Group-IB и Национальный центр информатизации, входящий в структуру «Ростеха», основали совместное предприятие для защиты государства от хакеров. Компания должна предоставить системы защиты, центр займется их сертификацией и общением с госорганами. При подписании документа присутствовал директор по особым поручениям «Ростеха» Василий Бровко (в 2015-м Бровко, по информации «Медузы», участвовал в тестировании системы для организации мощных DDoS-атак против сайта Министерства обороны Украины и сайта Slon.ru).

«Мы хотим защищать государство, но такая работа — это долгий и кропотливый процесс: сертификации, аккредитации, — объясняет „Медузе“ гендиректор Group-IB Илья Сачков. — „Ростех“ этим займется и будет встраивать нашу продукцию в большие инфраструктурные проекты. Если посмотреть на выкладки WikiLeaks или Hacking Team, то можно понять, что многие уязвимости или методы доставки исполняемого кода придумала классическая оргпреступность, а потом они уже попали к спецслужбам. Мы знаем, как применить эти знания для защиты критической инфраструктуры».

Сачков заявлял, что объединение с «Ростехом» «позволит фактически создать российский аналог Palantir» — проекта, который называют самой секретной компанией Кремниевой долины. В 2011 году эта компания, возможно, с помощью своего алгоритма помогла властям США отследить лидера «Аль-Каеды» Осаму бен Ладена. Сачков туманно объясняет, что Group-IB будет заниматься анализом больших данных с точки зрения национальной безопасности. «Система может находить взаимосвязи, выявлять реальные идентичности человека, предсказывать, что скоро произойдет та или иная история — например, информационный вброс, — на основе того, что регистрируются домены, закупаются ссылки, — поясняет он. — Можно будет узнавать о готовящихся преступлениях».

В июне о сотрудничестве в области информационной безопасности объявили компания по защите от DDoS-атак Qrator Labs и основной российский провайдер «Ростелеком».

Хакеры в плену у ФСБ

В разных частях Москвы расположены государственные научно-исследовательские институты, в которых десятки специалистов разрабатывают защиту информационных систем и тестируют ее. По словам собеседников «Медузы», этим занимаются в НИИ «Квант», НИИ «Восход», научно-практическом центре «Атлас», научно-инженерном предприятии ФСБ № 1. Изучением уязвимостей для защиты также занимаются в Минобороны: преподаватель Межвидового центра подготовки и боевого применения войск радиоэлектронной борьбы под Тамбовом объяснял, что «основная задача наших ребят — изучать методы [кибератак] и поставить им надежный заслон».

Одна из задач таких институтов — сертификация иностранного ПО перед передачей его в госорганы. В одном из отчетов «Эшелона» за 2013 год указано, что «иногда [в программах] обнаруживаются закладки в продукции», «один из способов противодействия подобным угрозам — проверка безопасности программного кода в процессе сертификационных испытаний».

По словам одного из собеседников «Медузы», специализирующегося на безопасности государственных объектов, подобные занятия не имеют смысла. «Идея в том, чтобы злые американцы нам не прислали оборудование с закладками. Оборудование якобы проверяют и перепродают [госкомпаниям]. Это на ровном месте накрутка денег, потому что реально проверить их невозможно, — объясняет источник. — К тому же они продают их без поддержки или с задержкой обновлений. И стоят такие компы в закрытых режимных комнатах, но напрочь дырявые».

«В НИИ работают прошаренные люди — это можно понять, например, из истории про „Квант“ („Медуза“ подробно рассказывала, как институт пытался купить для ФСБ программу-вирус Remote Control System, позволяющую среди прочего перехватывать переписку). Во многих НИИ есть дорогостоящие программы официально „для тестирования на проникновение“, а на самом деле для взломов, — продолжает собеседник „Медузы“. — Это графический интерфейс с кучей эксплойтов. Обычно такие вещи покупаются для ФСБ. Такие штуки стоят тысячи долларов в год, но в НИИ ими будто не пользуются. Их держат для интереса спецслужб — они нужны для понимания, какими могут быть атаки».

По его словам, многих программистов на рынке зовут на работу в НИИ, «связанные с конторой». Одному из пришедших на собеседование на такую работу намекнули на найденные уязвимости нулевого дня в одной из самых распространенных программ.

Антон (имя изменено по его просьбе), занимающийся по основной работе анализом вирусов, периодически общается с сотрудниками ФСБ. По его словам, в Центре информационной безопасности (ЦИБ) ведомства мало технических сотрудников, поэтому они часто привлекают сторонних специалистов. «Существует распространенная схема по привлечению нелегальных хакеров, их поощрению, созданию для них условий для работы, чтобы через них получать нужную информацию», — объясняет программист. По его словам, хакеров часто прячут на конспиративных квартирах, чтобы их не поймали полицейские. Антон знает о нескольких случаях, когда людей задерживал отдел «К» МВД, а потом за задержанным приезжали сотрудники ФСБ и увозили его со словами: «Не ваше дело».

Некоторые из хакеров переходят на штатную работу в правоохранительные органы. В 2004 году хакер Forb рассказывал, что зарабатывает воровством кредитных карт и атаками на американские правительственные сайты. В 2012-м оказалось, что Forb — это Дмитрий Докучаев, перешедший на работу в спецслужбы. Он работал старшим оперативником в ЦИБ. США считают, что Докучаев и другие сотрудники ЦИБ платили хакерам за атаки на Yahoo в 2014-м, которые привели к похищению данных 500 миллионов аккаунтов. Сейчас Докучаев вместе с руководителем ЦИБ Сергеем Михайловым арестован по обвинению в госизмене и находится в Лефортово.

О контактах спецслужб с российскими хакерами в апреле 2017 года рассказывал Руслан Стоянов, бывший глава отдела расследований «Лаборатории Касперского», постоянно общавшийся по работе с ФСБ. «Существует огромный соблазн для „людей, принимающих решения“ воспользоваться готовыми решениями российской киберпреступности в целях влияния на геополитику, — пояснял Стоянов. — Самый ужасный сценарий — дать киберпреступникам иммунитет от возмездия за кражу денег в других странах в обмен на разведданные. Если это произойдет, появится целый слой „воров-патриотов“. Полулегальные „патриот-группы“ могут гораздо более открыто вкладывать ворованные капиталы в создание более современных троянских программ, а Россия получит самое продвинутое кибероружие».

Источники The New York Times утверждают, что самый разыскиваемый в мире российский хакер Евгений Богачев сотрудничает со спецслужбами. Богачев создал сеть зараженных компьютеров по всему миру (кроме России), на которой заработал сотни миллионов долларов — атакуя и банки, и полицейские департаменты в Массачусетсе, и фирму, занимающуюся дезинсекцией в Северной Каролине. По словам собеседников издания, пока Богачев, контролировавший миллион зараженных компьютеров по всему миру, похищал деньги с банковских счетов, «российские власти смотрели ему через плечо, изучая те же компьютеры в поисках файлов и электронных писем»: их якобы интересовала засекреченная информация на зараженных американских компьютерах о конфликтах на Украине и в Сирии; поиск осуществлялся по словам «совершенно секретно» или «министерство обороны».

«Говорят, [Богачев] живет припеваючи в Анапе и помогает эфэсбэшникам, — говорит источник „Медузы“, занимающийся анализом кибератак. — Почему нет? Если бы я был эфэсбэшником, я бы его, конечно, доил. Он в России, у него куча доступов, нельзя этим не пользоваться, но нужно помнить, что он преступник».

«Миленькая девочка» из «Информзащиты»

Средства для защиты критической инфраструктуры выпускают многие коммерческие компании: Positive Technologies, «Лаборатория Касперского», Group-IB. Одна из них, «Информзащита», много лет работает с государством: например, она занималась обеспечением безопасности транспорта во время Олимпиады в Сочи; Forbes сообщал, что «Информзащита» за пять лет заключила четыре с половиной сотни контрактов с госзаказчиками на общую сумму в пять миллиардов рублей.

Основатели «Информзащиты» — выходцы из Генерального штаба и военных НИИ (в том числе из «Кванта»). В конце 1990-х они начали устанавливать свои системы защиты в российской Центральной избирательной комиссии и Центробанке; в 2000-х — выпустили средство защиты сетей и шифровки данных «Континент», которое используется многими государственными органами. Тогда же в «Информзащите» появился отдел «пентестеров» — перед тем как продать свои программы заказчику, компания тестировала устойчивость его систем.

С «Информзащитой» среди прочих работала Алиса Шевченко — на ее компанию «ЦОР Security» Минфин США в декабре 2016 года наложил санкции за вмешательство в президентские выборы.

В своем инстаграме Шевченко называла себя «еще одной миленькой девочкой-хакером». Знакомый Шевченко описал ее «Медузе» как одну из самых способных «пентестеров» России, которая может взломать почти любую систему (связаться с самой Шевченко «Медузе» не удалось). По его словам, Шевченко очень много работает, а все свободное время проводит за чтением специальной литературы. На ее сайте указано, что девушка «чаще всего работает над уязвимостями и эксплойтами». Весной 2014 года на ежегодном форуме российских хакеров Positive Hack Days она с легкостью взломала систему управления инфраструктурой города-полигона; его защиту она назвала «тривиальной».

Шевченко начинала свою карьеру, работая вирусным аналитиком в «Лаборатории Касперского»; после этого она организовала собственную компанию Esage, которая специализировалась на анализе киберзащиты различных организаций. Заказы компания получала от интегратора «ДиалогНаука», который обслуживал контракты Федеральной службы охраны и Минобороны. Позже Esage, переименованная в «Цифровое оружие и защита», начала заниматься тестами на проникновение, используя для этого фишинговые письма и вредоносные сайты (то есть те же методы, что и те, кто взламывал американских политиков и международных спортивных чиновников).

Работали с Шевченко около десяти человек — их всех девушка нашла на хакерских форумах. Вместе, как указывал Forbes, они занимались разработкой инструментария для взломов. Власти США считают, что компания Шевченко предоставляла свои исследования и разработки ГРУ. «Проснулась от тонны запросов о каком-то списке, о котором никогда не слышала, — написала Шевченко на следующий день после объявления Минфина США в твиттере. — Кажется, не выйдет сегодня покодить…» Знакомый Шевченко сказал «Медузе», что она уехала из России; сайт ее компании теперь представляет собой пустую страницу.

Деньги

Вирус на три миллиарда

Летом 2015 года российский Центральный банк создал Fincert — центр мониторинга и реагирования на компьютерные инциденты в кредитно-финансовой сфере. Через него банки обмениваются информацией о компьютерных атаках, анализируют их и получают рекомендации по защите от спецслужб. Сбербанк в июне 2016-го оценил потери экономики России от киберпреступности в 600 миллиардов рублей; всего за прошлый год его успешно атаковали 57 раз — с того же момента у банка появилась дочерняя компания «Бизон», занимающаяся информационной безопасностью банка.

В первом докладе о результатах работы Fincert (с октября 2015-го по март 2016 года) рассказывается о 21 целевой атаке на инфраструктуру банков; по итогам этих событий было возбуждено 12 уголовных дел. В основном все это дело рук одной группировки, которая получила название Lurk — в честь одноименного вируса, разработанного хакерами: с его помощью у коммерческих предприятий и банков похищали деньги.

Участников группировки полиция и специалисты по кибербезопасности искали с 2011 года. Долгое время поиски были безуспешными — к 2016-му группировка похитила у российских банков около трех миллиардов рублей; больше, чем любые другие хакеры.

Вирус Lurk отличался от тех, которые следователи встречали раньше. Когда программу запускали в лаборатории для теста, она ничего не делала (потому ее и назвали Lurk — от английского «затаиться»). Позже оказалось, что Lurk устроен как модульная система — программа постепенно загружает дополнительные блоки с различным функционалом: от перехвата вводимых на клавиатуре символов, логинов и паролей до возможности записывать видеопоток с экрана зараженного компьютера.

Чтобы распространить вирус, группировка взламывала сайты, которые посещали сотрудники банков: от интернет-СМИ (например, РИА «Новости» и «Газета.ру») до бухгалтерских форумов. Хакеры использовали уязвимость в системе обмена рекламными баннерами и через них распространяли вредоносную программу. На некоторых площадках хакеры ставили ссылку на вирус ненадолго — на форуме одного из журналов для бухгалтеров она появлялась в будние дни в обеденное время на два часа, но и за это время Lurk находил несколько подходящих жертв.

Щелкнув на баннер, пользователь попадал на страницу с эксплойтами, после чего на атакованном компьютере начинался сбор информации — главным образом хакеров интересовала программа для дистанционного банковского обслуживания. Реквизиты в платежных поручениях банков подменялись на нужные, и несанкционированные переводы отправляли на счета компаний, связанных с группировкой. По словам Сергея Голованова из «Лаборатории Касперского», обычно в таких случаях группировки пользуются компаниями-однодневками, «которым все равно, что переводить и обналичивать»: полученные деньги там обналичивают, раскладывают по сумкам — и оставляют закладки в городских парках, где их забирают хакеры.

Члены группировки старательно скрывали свои действия: шифровали всю повседневную переписку, регистрировали домены на фальшивых пользователей. «Злоумышленники пользуются тройным VPN, „Тором“, секретными чатами, но проблема в том, что даже отлаженный механизм дает сбой, — объясняет Голованов. — То VPN отвалится, то секретный чат оказывается не таким секретным, то один вместо того, чтобы позвонить через телеграм, позвонил просто с телефона. Это человеческий фактор. И когда у тебя копится годами база данных, нужно искать такие случайности. После этого правоохранители могут обращаться к провайдерам, чтобы узнать, кто ходил на такой-то IP-адрес и в какое время. И тогда выстраивается дело».

Задержание хакеров из Lurk выглядело как боевик. Сотрудники МЧС срезали замки в загородных домах и квартирах хакеров в разных частях Екатеринбурга, после чего сотрудники ФСБ с криками врывались внутрь, грубо хватали хакеров и бросали их на пол, обыскивали помещения. После этого подозреваемых посадили в автобус, привезли в аэропорт, провели по взлетно-посадочной полосе и завели в грузовой самолет, который вылетел в Москву.

В гаражах, принадлежащих хакерам, нашли автомобили — дорогие модели «ауди», «кадиллаков», «мерседесов». Также обнаружили часы, инкрустированные 272 бриллиантами. Изъяли украшения на 12 миллионов рублей и оружие. Всего полицейские провели около 80 обысков в 15 регионах и задержали около 50 человек.

Арестованы были, в частности, все технические специалисты группировки. Руслан Стоянов, занимавшийся расследованием преступлений Lurk в «Лаборатории Касперского», рассказывал, что многих из них руководство группировки искало на обычных сайтах по подбору персонала для удаленной работы. О том, что работа будет нелегальной, в объявлениях ничего не говорилось — а зарплату в Lurk предлагали выше рыночной, причем работать можно было из дома. «Каждое утро, кроме выходных, в разных частях России и Украины отдельные личности садились за компьютеры и начинали работать, — описывал Стоянов. — Программисты докручивали функции очередной версии [вируса], тестировщики ее проверяли, потом ответственный за ботнет загружал все на командный сервер, после чего происходило автоматическое обновление на компьютерах-ботах».

Сейчас хакеры и их адвокаты изучают уголовное дело — в нем около шести сотен томов. Рассмотрение дела начнется, видимо, осенью 2017 года. Адвокат хакеров, скрывающий свое имя, заявлял, что никто из подозреваемых не пойдет на сделку со следствием, но некоторые признали часть обвинений. «Наши клиенты действительно выполняли работы по разработке различных частей вируса Lurk, но многие просто не были осведомлены о том, что это троянская программа, — объяснял он. — Кто-то делал часть алгоритмов, которые могли с успехом работать и в поисковых системах».

Следователи из усадьбы

Расследованием киберпреступлений занимаются, в частности, в специальном подразделении МВД — оно называется управление «К». Для группировок вроде Lurk там написали собственную аналитическую программу, которая выявляет связи, которые могли упустить следователи, если загрузить в нее собранную информацию: засвеченные IP-адреса, данные серверов, сведения о хакерах, которые ранее проходили по похожим делам.

Полицейские из управления «К» работают в неприметной усадьбе Кирьякова на Петровке — напротив Высоко-Петровского монастыря и в двух минутах от клуба, где часто проходят гей-вечеринки. Заехали они в здание (которое ранее принадлежало поочередно коллекционеру антиквариата, князю Михаилу Оболенскому, ученому-терапевту и зубоврачебной школе) в конце 1990-х, когда было принято решение создать при МВД специальное подразделение по борьбе с киберпреступлениями. «Тогда пошли кардеры, и уже тогда было понятно, что одним из наших основных направлений станет противодействие распространению детской порнографии», — вспоминает в беседе с «Медузой» заместитель начальника управления Александр Вураско.

Эти люди редко ходят на работу в полицейской форме — чаще в джинсах и незаправленных рубашках; у некоторых на руках Apple Watch. Посетителям на входе выписывают ручкой бумажный пропуск; в коридоре на втором этаже стоит застекленный шкаф с подарками, среди них — фарфоровая ваза, расписанная под гжель, дар от Службы внешней разведки; рядом лежит связка баранок.

Работающие в усадьбе занимаются самыми сложными киберпреступлениями — то есть расследуют дела хакеров, объединившихся в группы и хорошо скрывающихся. В управлении работают несколько десятков сотрудников, для поступления в отдел от них требуют навыков «оперативника, юриста и айтишника одновременно». Находить таких людей сложно, некоторые приходят из Московского университета МВД или Университета имени Баумана, но неизбежно переучиваются.

Каждое утро полицейские собираются в своих отделах на быстрые совещания, каждую пятницу руководство собирает все управление. У многих сотрудников работа часто начинается около пяти утра — в это время принято ездить на задержания. Там, впрочем, бывают не все: технические сотрудники в специальной «чистой» комнате исследуют изъятые носители информации и другую технику.

«Это в 1999 году можно было именоваться программистом по всему, — рассказывает Вураско. — Сейчас все крайне узкоспециализированно. Бывают ситуации, когда мы не можем самостоятельно разобраться, и не имеет смысл держать штат специалистов, которые декомпилируют вредоносные программы, когда можно обратиться к тем, для кого это хлеб, вроде Group-IB, „Лаборатории Касперского“, Positive Technologies. Они могут активно пиариться [на расследованиях], но только мы или ФСБ можем поставить окончательную точку — привлечь к ответственности».

По словам Вураско, многие российские полицейские до сих пор не разбираются в основах компьютерной безопасности: не знают, что такое IP, не понимают, куда отправлять запросы для получения информации по оперативно-разыскной деятельности. Управление «К» часто проводит для следователей и судей курсы, чтобы они понимали, о чем идет речь в делах, связанных с киберпреступлениями.

Управление «К» в последние годы расследовало несколько дел, похожих на Lurk. Работа по ним идет долго: полицейские всегда стараются выявлять всех членов группировки и заводить на них дело как на организованную преступную группировку — иначе, показывает практика, хакеры получают условные сроки.

— Для общения между собой члены группировок обычно используют jabber-серверы и все основные мессенджеры. Организаторы все ключевые моменты обсуждали по защищенным каналам, — рассказывает Вураско о деталях дела Lurk.

— То есть к ним у вас в итоге не было доступа?

В ответ майор смеется и говорит: «Позвольте мне не отвечать на этот вопрос».

Дело Стоянова

4 декабря 2016 года, через несколько месяцев после того, как глава отдела «Лаборатории Касперского» по расследованию киберпреступлений Руслан Стоянов помог поймать участников Lurk, он приехал в московский аэропорт, чтобы вылететь в командировку в Китай. Зарегистрировавшись на рейс, Стоянов отправил об этом СМС жене. На мероприятии в Китае, где его ждали, он на следующий день, однако, не появился. Организаторы поездки сообщили руководству «Лаборатории Касперского», что Стоянов пропал.

Стоянов многие годы занимался кибербезопасностью: в начале 2000-х дослужился до звания майора в управлении «К», работал в отделе безопасности «РТКомм.ру» (дочерняя структура «Ростелекома», в 2016 году предоставляла услуги связи ЦИБ ФСБ), потом создал компанию, которая сначала занималась самостоятельными расследованиями, а в 2012-м вошла в состав «Лаборатории Касперского». По словам Евгения Касперского, Стоянов «очень плотно работал с Центром информационной безопасности ФСБ».

Через несколько дней после исчезновения «Лаборатория Касперского» сообщила, что Стоянова задержали сотрудники ФСБ и он находится в Лефортово — там обычно содержат подозреваемых по делам, связанным с угрозой государству. В январе 2017 года стало известно, что по делу о госизмене вместе со Стояновым проходят несколько руководителей ЦИБ, в том числе Сергей Михайлов, курировавший в ведомстве всю кибербезопасность. Никаких достоверных подробностей дела против Стоянова и Михайлова нет; неизвестный источник, связанный с расследованием, упоминал о том, что их подозревают в «получении денег от одной из иностранных организаций».

Будущее

Офис «Лаборатории Касперского» находится на берегу Химкинского водохранилища, недалеко от станции метро «Водный стадион» — три больших новых здания компания приобрела в 2013 году за 350 миллионов долларов. За зданиями расположены два футбольных поля, несколько дорожек ведут к пляжу, по ним прогуливаются и обсуждают работу сотрудники компании. Летом неподалеку проходят соревнования по женскому волейболу, в обеденный перерыв многие берут кофе и идут на трибуны.

Когда 12 мая 2017 года по всему миру распространялся шифровальщик WannaCry, здания «Лаборатории» быстро опустели — на выезды к зараженным клиентам отправились даже те сотрудники, которые обычно сидят в офисах. По словам одного из сотрудников, с собой они обычно берут «специальные чемоданчики», в которых есть переходники на все разъемы, провода, «чистые» жесткие диски, энергетический батончик и банка с кофе.

Телефоны «Лаборатории» продолжали звонить, но сотрудников на всех не хватало. «Это было в пятницу, я говорил звонящим: „Давайте в субботу днем приедем“, они отвечали: „Нам все равно, главное — чтобы в понедельник все работало“», — вспоминает Сергей Голованов.

За следующие несколько дней WannaCry атаковал около 200 тысяч компьютеров: железнодорожного оператора Deutsche Bahn в Германии, автомобильные заводы Renault во Франции и Nissan в Японии, телекоммуникационную компанию Telefonica в Испании, государственные больницы в Великобритании. В России вирус атаковал телефонного оператора «Мегафон» — сотрудники не могли использовать внутреннюю систему компании. Также в России вирус зашифровал компьютеры некоторых отделений полиции — из-за этого там не могли выдавать водительские удостоверения.

Создатели WannaCry использовали для атаки кибероружие EternalBlue, созданное АНБ. 14 апреля 2016 года его в открытый доступ выложили хакеры из группы Shadow Brokers. Тогда они уверяли, что смогли получить разработку того же подразделения американских спецслужб, которое разработало Stuxnet. Президент Microsoft (программа использует именно уязвимости в Windows) сравнил случившееся с потенциальной кражей крылатых ракет «Томагавк».

Через месяц после WannaCry новый вирус-вымогатель, который по аналогии с похожей программой многие назвали Petya, начал активно заражать компьютеры в России, на Украине и Западе. Больше других снова пострадала Украина: доступ к компьютерам временно потеряли местные телефонные операторы, банки, энергетические компании, киевский метрополитен, днепропетровская электроэнергетическая система, а также аэропорт Борисполь. Организаторами кибератаки называют прогосударственную группу Black Energy, которая уже нападала на энергетические и финансовые организации на Украине (специалисты по информационной безопасности расходятся во мнениях о том, какое именно государство стоит за группировкой: одни называют Россию, другие говорят о том, что это может быть почти любая страна). 23 декабря 2015 года на территории Ивано-Франковской области без света остались около 230 тысяч человек — компания «Прикарпатьеоблэнерго» заявила, что «систему фактически хакнули». Оператор управления подстанциями энергетической компании рассказывал, что в тот день потерял контроль над монитором своего компьютера и беспомощно смотрел на то, как курсор включает рубильник на одной из подстанций. После анализа кибератаки стало понятно, что хакеры готовились к ней около полугода: сначала разослали фишинговые письмами с эксплойтами работникам предприятия, после этого, чтобы закрепиться в системе, внедрили в нее программу Blackenergy.

Заместитель секретаря Совбеза РФ Олег Храмов говорил, что российская критическая инфраструктура никак не пострадала из-за WannaCry и Petya благодаря ГосСОПКА. Впрочем, специалисты уверены, что это не последняя атака.

«Это эхо, демоверсия будущей масштабной кибервойны, — указано в отчете Group-IB о WannaCry. — Стало понятно, насколько уязвим современный мир перед цифровым оружием из арсенала спецслужб и киберармий, когда оно оказывается не в тех руках. К сожалению, вся история человечества показывает, что военные постоянно живут в ожидании новой войны: наличие внешнего врага позволяет раздувать бюджеты и получать звезды на погоны. Штука в том, что при современном развитии технологий любая война, в том числе и в киберпространстве, для человечества может оказаться последней».

Даниил Туровский, Москва

(1) Фишинговые письма

Как правило — поддельные письма от провайдеров, банков, социальных сетей или знакомых, ведущие на зараженные сайты, которые похищают персональные данные жертвы.

(2) Уязвимости «нулевого дня»

«Дыры» в программном обеспечении, неизвестные производителю.

(3) Эксплойт

Программа, использующая уязвимость в безопасности другой программы.

(4) АРТ

«Атаки конкретной цели»: имеется в виду, что для них проводится тщательная подготовка, в рамках которой собирается вся доступная информация о жертве.

(5) The Hacking Team

Итальянская компания, производящая для спецслужб по всему миру шпионское программное обеспечение. «Медуза» подробно рассказывала о том, как компания продавала свои программы московскому НИИ при ФСБ.

(6) Кардеры

Киберпреступники, ворующие средства с чужих банковских карт.

(7) «Чистая» комната

Изолированное стерильное помещение без интернета с контролируемой информационной средой.